Historia wirusów komputerowych, charakterystyka, typy, przykłady

ZA wirus komputerowy Jest to część programu, która może się powielać i rozprzestrzeniać, infekując komputer bez uprzedniej zgody lub wiedzy użytkownika. Wirusy mogą siać spustoszenie w systemach komputerowych, na przykład usuwając pliki, a nawet uniemożliwiając pełne funkcjonowanie komputera.

Wirus może szybko wykorzystać całą dostępną pamięć komputera, spowalniając lub zatrzymując system. Może uszkodzić dane, zniszczyć pliki, sformatować dyski twarde lub uniemożliwić ich odczytanie.

Prawie wszystkie obecne wirusy dostają się do komputera poprzez załączniki do wiadomości e-mail lub pliki, które są pobierane, dlatego szczególnie ważne jest, aby zwracać uwagę na przychodzące wiadomości e-mail.

Indeks artykułów

- 1 Historia wirusów komputerowych

- 1.1 Inne wczesne wirusy komputerowe

- 2 Charakterystyka wirusów

- 2.1 Rozpowszechnianie w sieci

- 2.2 Są aktywowane za pomocą wyzwalacza

- 2.3 Bycie polimorficznym

- 2.4 Czy być rezydentem pamięci

- 2.5 Podstępność

- 2.6 Przynieś inne wirusy

- 2.7 Nie pozwól, aby system wykazywał oznaki infekcji

- 2.8 Mogą pozostawać w stanie uśpienia

- 2.9 Mogą być zmienne

- 2.10 Zapobieganie

- 3 Rodzaje wirusów komputerowych

- 3.1 Dołączone wirusy

- 3.2 Robaki

- 3.3 Trojany

- 3.4 Tylne drzwi

- 4 Przykłady popularnych wirusów

- 4.1 Melissa

- 4.2 Iloveyou

- 4.3 Mydoom

- 4.4 Conficker

- 4.5 CryptoLocker

- 4.6 WannaCry

- 5 Referencje

Historia wirusa komputerowego

Pierwszy znany wirus komputerowy został opracowany w 1971 roku przez Roberta Thomasa, inżyniera z firmy BBN Technologies. Ten eksperymentalny program, znany jako wirus „Creeper”, zainfekował komputery mainframe w sieci Arpanet, wyświetlając na pasku ruchu komunikat: „I am a creeper: Catch me if you can”.

Pierwszym prawdziwym wirusem komputerowym, który został odkryty w sposób naturalny, był „Elk Cloner”, który zainfekował system operacyjny Apple II za pośrednictwem dyskietek, wyświetlając na komputerach humorystyczny komunikat informujący o ich zainfekowaniu..

Wirus ten, opracowany w 1982 roku przez 15-letniego Richarda Skrentę, został pomyślany jako żart. Jednak pokazał, jak potencjalnie złośliwy program może zostać zainstalowany w pamięci komputera Apple, uniemożliwiając użytkownikom jego usunięcie..

Termin „wirus komputerowy” został użyty dopiero rok później. Fred Cohen, absolwent Uniwersytetu Kalifornijskiego, napisał artykuł naukowy zatytułowany „Wirusy komputerowe: teoria i eksperymenty”.

W artykule tym napisano, że Leonard Adleman, jego doradca akademicki i współzałożyciel RSA Security, ukuł w 1983 roku słowo „wirus komputerowy”..

Inne wczesne wirusy komputerowe

Wirus "Brain", który pojawił się po raz pierwszy w 1986 roku, jest uważany za pierwszego wirusa komputerów osobistych z systemem operacyjnym Microsoft DOS. Brain był wirusem, który zaatakował sektor startowy, dlatego rozprzestrzenił się przez ten sektor zainfekowanych dyskietek.

Po umieszczeniu na nowym komputerze został zainstalowany w pamięci systemu, a później zainfekował każdy nowy dysk włożony do tego komputera.

W 1988 roku „The Morris” był pierwszym szeroko rozpowszechnionym wirusem komputerowym. Został napisany przez Roberta Morrisa, absolwenta Uniwersytetu Cornell, który chciał go wykorzystać do określenia rozmiaru Internetu..

Jego technika polegała na wykorzystaniu luk w zabezpieczeniach aplikacji uniksowych, a także słabych haseł, spowodowanych pewnym błędem programowania. Rozprzestrzenił się zbyt szybko i zaczął zakłócać normalne działanie komputerów.

W ciągu 15 godzin zainfekował około 15 000 komputerów, co w tamtym czasie stanowiło większość Internetu.

Charakterystyka wirusów

Rozprzestrzenianie się w sieci

Wcześniej ogromna większość wirusów rozprzestrzeniała się między zainfekowanymi dyskietkami. Obecnie, w związku z rosnącą popularnością Internetu, wirusy rozprzestrzeniają się w tej sieci głównie za pośrednictwem poczty elektronicznej lub pobierając zainfekowane pliki, przeglądając strony WWW, FTP, P2P, fora, czaty itp..

Są aktywowane za pomocą wyzwalacza

Wirusy można wywoływać na różne sposoby. Istnieją wirusy z określonymi wskazaniami dotyczącymi ich aktywacji. Na przykład niektórzy mają zaplanowane działanie w określonym dniu i godzinie.

Inni opuszczają stan utajony, gdy następuje określone wydarzenie; na przykład, że wykonano określoną liczbę kopii wirusów, że został między innymi pobrany określony plik.

Gdy wirus dostaje się do komputera, sprawdza, czy warunki sprzyjają jego aktywacji. Jeśli tak, rozpoczyna się proces infekcji i niszczenia. Jeśli wirus stwierdzi, że warunki nie są konieczne, pozostaje utajony.

Bądź polimorficzny

Niektóre wirusy mogą zmieniać swój kod, co oznacza, że wirus może uzyskać wiele równoważnych odmian, co utrudnia jego wykrycie..

Czy być rezydentem pamięci

Wirus ma zdolność przebywania w pamięci, najpierw ładuje się do niego, a następnie infekuje komputer. Może być również nierezydentny, gdy tylko kod wirusa jest aktywowany za każdym razem, gdy otwierany jest plik.

Wirus może infekować wiele rekordów komputerów, a także sieć, do której należy, ponieważ niektóre wirusy znajdujące się w pamięci, gdy tylko dyskietka lub program zostanie do niej załadowany, będą się do nich stosować, a następnie infekują każdy plik, który ma dostęp do komputera.

Podstępny

Wirusy, które działają w ukryciu to takie, które najpierw dołączają się do plików na komputerze, a następnie atakują cały komputer, dzięki czemu wirus rozprzestrzenia się szybciej..

Przynieś inne wirusy

Wirusy mogą przenosić innego wirusa, co czyni je znacznie bardziej śmiertelnymi, pomagając sobie nawzajem w ukrywaniu się lub infekowaniu określonego urządzenia w komputerze..

Nie pozwól, aby system wykazywał oznaki infekcji

Niektóre wirusy mogą maskować wprowadzone przez siebie modyfikacje, co znacznie utrudnia ich wykrycie.

Mogą pozostać na komputerze nawet po sformatowaniu dysku twardego, chociaż zdarza się to w bardzo niewielu przypadkach. Niektóre wirusy mogą infekować różne części komputera.

Mogą pozostawać w stanie uśpienia

Wirusy mogą być uśpione lub inkubowane. Oznacza to, że wirus nie zaatakuje komputera przy pierwszym kontakcie z nim..

Zamiast tego pozostanie ukryty przez pewien czas: może to być dzień, tydzień, rok lub dłużej, w zależności od instrukcji, za pomocą których został zaprogramowany..

W tym okresie utajenia wirus tworzy swoje kopie. Odbywa się to w celu uzyskania dostępu do różnych punktów kodu komputera, przy jednoczesnym zagwarantowaniu jego przetrwania w przypadku wykrycia jednej z jego kopii przez program antywirusowy..

Mogą być zmienne

Wykrywanie wirusów jest czasami niemożliwe lub trudniejsze ze względu na zmieniający się charakter wirusów. Niektóre wirusy są zaprogramowane do mutacji i aktualizacji, aby pozostać niewidocznymi dla oczu antywirusów..

Oprogramowanie antywirusowe działa z wzorami. Oznacza to, że wspomniane oprogramowanie ma bazę danych złośliwe oprogramowanie, który służy jako metoda porównawcza do wykrywania programów zakaźnych.

Jeśli jednak wirus zmieni się podczas replikacji, program antywirusowy nie będzie w stanie rozpoznać go jako programu zakaźnego..

Środki zapobiegawcze

Ponieważ wirusy mogą być niebezpieczne i trudno je usunąć z komputera po zainfekowaniu, łatwiej jest zapobiec zainfekowaniu go wirusem komputerowym..

Możesz być względnie zabezpieczony przed większością ataków wirusów, o ile jesteś ostrożny przy otwieraniu załączników, pobieranych programach, korzystaniu z zapory i aktualnego programu antywirusowego..

Większość wirusów wpływa na różne wersje systemów operacyjnych Windows. Mac, zwłaszcza OS X, ma znacznie mniej wirusów, które mogą go zainfekować. Istnieją dziesiątki tysięcy wirusów dla komputerów PC i tylko kilkaset dla komputerów Mac.

Rodzaje wirusów komputerowych

Wirusy załączników

Są to programy, które reprodukują swój własny kod, dołączając się do innych programów w taki sposób, że kod wirusa jest wykonywany po uruchomieniu zainfekowanego programu. Istnieją inne definicje, które są mniej więcej podobne, ale kluczowym słowem jest „dołącz”.

Zatem wirusy to małe programy lub fragmenty kodu programistycznego, które są samowystarczalne, a następnie rozpoczynają cykl autoreplikacji lub infekcji w ramach istniejących używanych programów hosta..

Inne wirusy mogą podstępnie używać mniej inwazyjnych, a nawet niebezpiecznych metod zakłócania wewnętrznego działania komputera. Kiedy zarażasz się wirusem, z pewnością będziesz potrzebować specjalnego oprogramowania, aby móc go wykryć i usunąć.

Wirusy nie mogą infekować czystych programów, chyba że na komputerze działa już zainfekowany.

Robaki

Są to złośliwe programy, które same się replikują i wykonują, ale nie infekują innych programów na komputerze. Są samowystarczalne i nie potrzebują programów-gospodarzy, takich jak wirusy. Mogą jednak umieszczać w komputerze wirusy typu trojańskiego..

Infekcje robakami są wyzwalane, gdy użytkownik zaakceptuje i uruchomi wcześniej zainfekowany plik za pośrednictwem połączenia sieciowego. Oprócz wirusów, które mogą zawierać, robaki mogą replikować się w nieskończoność, powodując duże przeciążenie komputera i awarię sprzętu.

Trojany

Są to programy, które mogą być bardzo przydatne, ale ich kod został celowo zmodyfikowany, aby dać nieoczekiwany, a czasem destrukcyjny rezultat..

Wirusy tego typu nie replikują się same, ale mogą rozprzestrzeniać się za pośrednictwem robaków i załączników do wiadomości e-mail. Aby aktywować trojana, użytkownik musi dobrowolnie interweniować w celu jego wykonania.

Tylne drzwi

Tego typu wirusy są w rzeczywistości lukami w kodzie niektórych programów komputerowych, umożliwiając zdalnym użytkownikom komputerów uzyskanie dostępu i uprawnień administracyjnych. Można je naprawić tylko za pomocą poprawek zabezpieczeń lub aktualizacji technologii, której dotyczy problem.

Przykłady popularnych wirusów

Melisa

Został utworzony w 1999 roku. Używał masowej poczty do wysłania zainfekowanego załącznika pocztą e-mail. Po otwarciu wirus ten wyłączył różne zabezpieczenia w programie Word 97 lub Word 2000, a następnie wysłał się na pierwsze 50 adresów na liście e-mailowej ofiary..

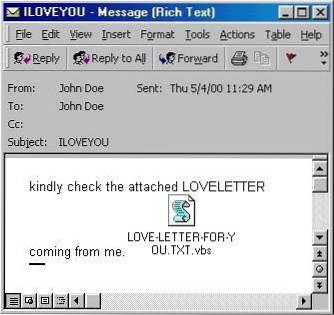

Kocham Cię

Od 2000 roku ten robak komputerowy rozprzestrzenia się za pośrednictwem poczty e-mail o temacie „ILOVEYOU” i załączniku o nazwie „LOVE-LETTER-FOR-YOU.txt.vbs”..

Wirus ten rozprzestrzeniał się szybko i łatwo, ponieważ wykorzystywał listę mailingową użytkownika do wysyłania e-maili do przyjaciół i znajomych, którzy uznali go za bezpieczny i otworzyli załącznik, biorąc pod uwagę znajomość jego nadawcy..

Po zainfekowaniu komputera zaczął go uszkadzać, nadpisując jego pliki, często je ukrywając.

Mydoom

Od 2004 roku stał się najszybciej rozprzestrzeniającym się robakiem pocztowym, przewyższając ILOVEYOU i od tamtej pory nigdy go nie przewyższył. W pewnym momencie był tak zaraźliwy, że jedna na 12 e-maili zawierała wirusa.

Działał jako trojan z tylnym wejściem, umożliwiając hakerowi dostęp do zainfekowanych systemów i wprowadzanie innego złośliwego oprogramowania.

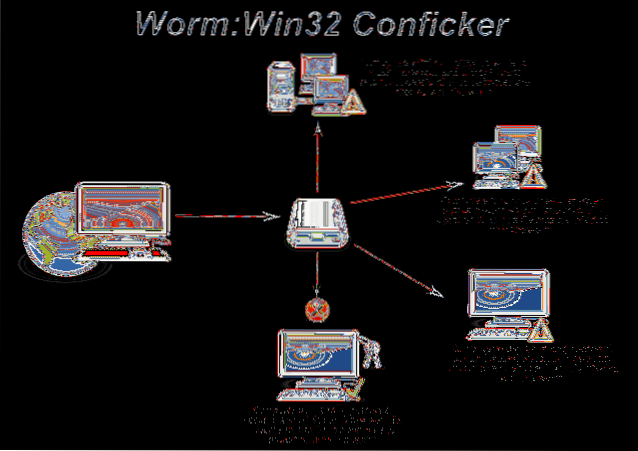

Conficker

Robak ten został odkryty w 2008 roku i był szczególnie trudny do usunięcia. Wykorzystywał połączenie zaawansowanych technik złośliwego oprogramowania. Zainfekował miliony komputerów w 190 krajach, co czyni go jedną z największych infekcji wirusowych w historii.

Wirus wyłączył wiele usług Microsoft Windows, takich jak Aktualizacje automatyczne, Windows Defender i Błąd systemu Windows, a także uniemożliwił dostęp do witryn antywirusowych, często blokując użytkownikom dostęp do ich kont..

CryptoLocker

Trwał od 2013 do 2014 roku, rozprzestrzeniając się również jako wirus trojański za pośrednictwem załącznika do wiadomości e-mail. To, co czyniło go wyjątkowym i niszczycielskim, polegało na tym, że po zaszyfrowaniu plików po infekcji, ich odszyfrowanie było prawie niemożliwe, powodując trwałą utratę danych..

WannaCry

Zaczęło istnieć w 2017 roku. Było szczególnie niebezpieczne, deszyfrując dane swojej ofiary i żądając zapłaty okupu w postaci Bitcoin, dotykając 200 000 komputerów w 150 krajach..

Na szczęście wirus ten został szybko zatrzymany po tym, jak Microsoft wypuścił poprawki awaryjne do swoich systemów, odkrywając wyłącznik awaryjny, który uniemożliwił dalsze rozprzestrzenianie się..

Bibliografia

- Instytut Studiów Zaawansowanych (2020). Co to jest wirus komputerowy? Zaczerpnięte z: itg.ias.edu.

- Żywy obraz (2020). Co to jest wirus komputerowy i jak go zatrzymać? Zaczerpnięte z: vimm.com.

- Louisa Rochford (2020). Najgorsze wirusy komputerowe w historii. CEO Today. Zaczerpnięte z: ceotodaymagazine.com.

- Margaret Rouse (2020). Wirus (wirus komputerowy). Cel technologiczny. Zaczerpnięte z: searchsecurity.techtarget.com.

- Projekty Play (2020). Charakterystyka wirusów komputerowych. Zaczerpnięte z: projectsjugaad.com.

- Alex Uhde (2017). Krótka historia wirusów komputerowych. Zaczerpnięte z: content.sentrian.com.au.

Jeszcze bez komentarzy